#Hacktalk6: Open Source Intelligence, cyber security kennis voor iedereen

De beste cyber security kennis is gewoon gratis en openlijk online verkrijgbaar. Check of jouw account ooit gelekt is op Haveibeenpwned.nl, of kijk of er bij jou in de buurt apparaten onbeveiligd online staan via Shodan.io. Op faalkaart.nl kun je zien hoe goed of slecht de site van jouw gemeente is beveiligd. GDI Foundation scant continu het hele internet op openstaande databases. Deze platformen verzamelen kwetsbaarheden met behulp van bronnen die voor iedereen bereikbaar zijn, oftewel Open Source Intelligence. Zelf zijn ze ook voor iedereen vrij bereikbaar online.

Het idee is kwetsbaarheden vrij online te delen, om zo samen het internet veiliger te maken. Echter, wanneer wordt het internet daardoor juist onveiliger? Wie zitten er achter deze platformen, met welk doel? Wie checkt of de intell wel klopt? En als Open Intell waardevol is, wat kunnen we er nog meer mee dan alleen maar online zetten? Bijvoorbeeld in het cyber security onderwijs? Deze vragen behandelden we tijdens de Hack Shop middags met tien jonge onderzoekers en in de avond met vijf zeer ervaren gasten.

14.00-17.00 Hack Shop: help mee OSINT platformen in de lucht te houden

Foto: @hacktalknl

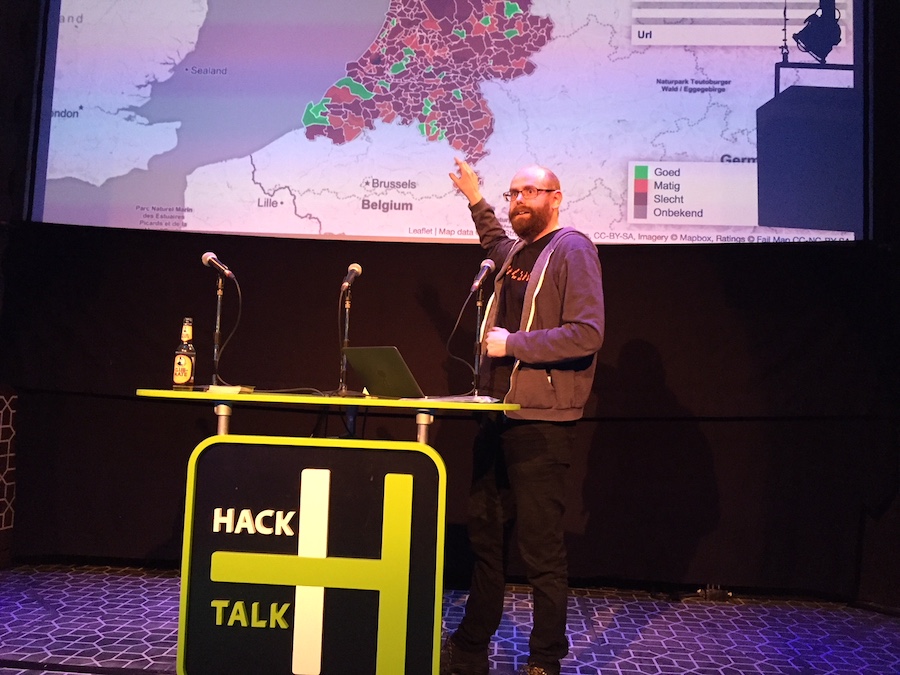

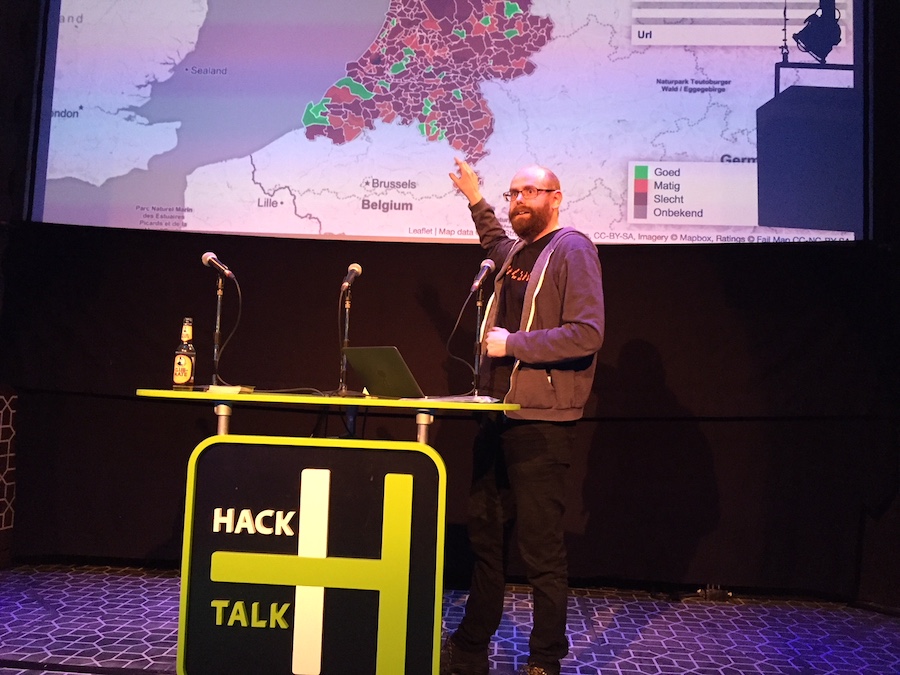

Tien jonge onderzoekers gingen tijdens de Hack Shop aan de slag met OSINT. Victor Gevers gaf een intro over GDI: hoe zijn open databases opsporen en melden aan de rechtmatige eigenaar. Elger Jonker gaf een intro over faalkaart.nl, waar ze de gemeentesites op scannen en hoe volledig hun overzicht is. Hij maakte er zelfs een spelletje van: wie vindt de meeste kwetsbare sites?

19.00-21.30 #Hacktalk6: Open Source Intelligence

Foto: @TabithaVogelaar

Victor Gevers speurt nu bijna 20 jaar naar lekken op het internet en had ooit 5.000 responsible disclosure meldingen op zijn naam staan. Sinds zijn hack sabbatical van 2016 is die score niet meer bij te houden. Hij heeft namelijk heel 2016, 366 dagen 15 uur per dag, lekken gemeld. Gelukkig heeft zijn GDI Foundation nu steeds meer vrijwilligers die hem daarbij helpen. Ze vielen ook in de prijzen: de Surf award, Digital Impact award en financiële steun van het SIDN Fonds. Toch staat dat in geen verhouding tot de hoeveelheid werk die hij verzet en dat allemaal vrijwillige, gratis en open source. Na de hack shop van die middag heeft hij er weer twee vrijwilligers bij.

Hoe gaat Victor te werk? Het begint met scanners, zoals Shoadan, Zmap, Nmap en Sensys. Hiermee stuurt hij pakketjes en zoekopdrachten naar databases, zonder in die data te kijken. Hij download bijvoorbeeld de tabelstructuur en niet de data die erin staat. Of hij kijkt alleen welke softwareversie draait. Is die verouderd, dan ziet hij welke kwetsbaarheden daar nog inzitten. Het lastigste is nog wel de eigenaar van zo’n database te achterhalen en te overtuigen dat die iets moet doen. Soms benadert hij dan maar de hosting provider van die eigenaar, of als het massale lekken zijn de landelijke CERTs. Vroeger deed hij dat alleen online, maar de laatste tijd gaat hij ze ook fysiek bezoeken.

GDI heeft alleen al in dit eerste kwartaal 33 miljoen adressen gescanned. Daarvan bleken 151.000 kwetsbaarheden te bevatten. 140,000 zijn gemeld, waarvan er 90.000 zijn gefixed of offline gehaald. Dat is heel veel. Het melden moet dan wel gestandaardiseerd worden, anders is het niet meer te doen. Vrijwilligers krijgen daarom een soort opleiding in responsible disclosure en werken met templates om de rapporten te structureren. Met de financiële bijdragen van het SIDN fonds hebben ze een OSINT compiler gebouwd, oftewel een dashboard voor open data, waar je in een oogopslag kunt zien welke kwetsbaarheden er zijn: Memcached, MongoDB, Eternal Blue, Hearthbleed. Je kunt ook zien welke ISPs lek of gehackt zijn - een soort blacklists.

Deze manier van werken wordt wel steeds meer bemoeilijkt omdat grote organisaties genoeg krijgen van die scanners en ze blokkeren. GDI krijgt ook zelf veel abusemail, oftewel automatische meldingen die denken dat GDI zelf misbruik maakt van het internet. Victor ontvangt maar liefst 100.000 e mails per dag, die hij uiteraard niet allemaal kan beantwoorden…. Ook wetgeving wordt steeds lastiger. Volgens de Algemene Verordening Gegevensverwerking is een IP-adres ook een persoonsgegeven. In Nederland begrijpen ze inmiddels wel waar Victor mee bezig is, maar in andere landen blijft het toch nog lastig uitleggen wat GDI doet.

De cijfers van GDI laten zien dat er nog ongelofelijk veel oude troep online staat. Zo vonden ze bijvoorbeeld nog 7.500 telnet connecties. Dit protocol is eigenlijk allang is uitgefaseerd omdat het niet veilig was. Die computers zijn dus op afstand te besturen en worden nu bijvoorbeeld gebruikt door Chinezen als bitcoin miners. De wachtwoorden op deze apparaten zijn ook makkelijk te raden. In de gebruiksaanwijzing staat: “The default password is ‘root’. You should change this, for example to ‘123’” Volgens Victor zie je dus de ene helft van de apparaten met ‘root’ als wachtwoord en de andere helft met ‘123’. Hij wordt er moedeloos van, maar de zaal vindt het vooral grappig.

Ook deze hack techniek is te automatiseren, zoals Brickerbot doet. Die scant computers aangesloten op het internet op de gebruikersnaam en het wachtwoord uit de handleiding en heeft zo miljoenen apparaten besmet en onbruikbaar gemaakt. Op eenzelfde manier worden VNC systemen (Virtual Network Computing) systematisch gehackt. Op de website https://worldofvnc.net zie je dan screenshots van bijvoorbeeld point of sale systemen, waar je je eigen malware kunt installeren. Victor ziet veel Nederlandse mkb-ers thuis hun administratie bijwerken met deze kwetsbare systemen, maar ook betaalsystemen van banken en luchthavens open online staan.

Het meeste werk heeft Victor nog wel gehad aan het database systeem MongoDB. Als gebruikers de standaardinstellingen niet aanpasten, kon iedereen er online in. Het heeft hem drie jaar gekost om het bedrijf Mongo zover te krijgen die instellingen aan te passen. Intussen werd de kwetsbaarheid steeds meer benut. Bijvoorbeeld ziekenhuizen werden aangevallen. Dan werd hun hele administratie of een lang lopend onderzoek weggegooid, of gegijzeld. Hij zag ook ziekenhuizen die dan losgeld betaalden en dan de boel weer online zetten met dezelfde kwetsbaarheid… GDI heeft toen een spreadsheet online gezet met alle acties die zij uitvoerden richting MongoDB: logfiles, type aanvallen, IP adressen. Ze zetten ook voorbeelden van ransomenotes en bijpassende bitcoin adressen erbij. Al getroffenen dan gingen zoeken naar dat adres, kwamen ze uit bij GDI zodat ze hen konden helpen de databases juist in te stellen.

Victors opsomming van gevonden kwetsbaarheden is eindeloos en de zaal luisterde aandachtig. Veel mensen zal het duizelen, wat hij allemaal tevoorschijn tovert. Het komt erop neer dat er nog heel veel online staat waar iedereen zo in kan omdat gebruikers hun computers slecht instellen en wachtwoorden niet aanpassen. Er zijn meer hackers die het internet scannen zoals Victor doet met GDI, maar niet op de schaal waarop hij dat doet. Grote kans dat hij ook jouw gegevens heeft gered. Gelukkig krijgt hij steeds meer begrip voor zijn werk en bieden steeds meer vrijwilligers zich aan. Ook partijen waar hij kwetsbaarheden vond, zoals MongoDB, helpen mee. Bijvoorbeeld door server ruimte beschikbaar te maken voor GDI. Ook jij kunt helpen, door wat over te maken aan GDI Foundation.

Foto: @hacktalknl

Elger Jonker is pentester en security trainer, maar vooral ook een bekende in de hackerscene. Hij richtte Stichting Awesome Retro op voor oude games en heeft meegeholpen met het opzetten van hackerspaces als Awesome Space en Hack42. Hij was betrokken bij de grote hack events HAR2009 en OHM2013. Bij SHA2017 was hij samen met Atilla de centrale coördinator van het 3.750 hackers tellende event. Hierover spraken we hem al tijdens de eerste aflevering van Hack Talk.

Vanavond is hij hier omdat hij, samen met Johan, faalkaart.nl maakte, een platform dat net als GDI scant op bekende kwetsbaarheden en die rapporteert. Anders dan Victor richten zij zich specifiek op Nederlandse gemeenten en toetsen ze vooral op de veiligheidsstandaarden die overheid zelf heeft opgelegd. Die zijn terug zijn te vinden op internet.nl en OWASP top 10.

Faalkaart.nl is ook letterlijk een kaart van Nederland. Elke gemeente krijgt een kleur die aangeeft hoe hun domein scoort op online veiligheid. Met ranking: amsterdam.nl is momenteel het minst veilig en valkenswaard.nl het meest. Opvallend is dat bij gemeenten het hoofddomein meestal wel veilig is, maar er vaak veel onveilige subdomeinen onder hangen. Blijkbaar worden er nogal eens sites onder de gemeentesites gehangen waar niet meer naar om gekeken wordt.

Het idee voor Faalkaart ontstond in 2016. Elger: “Ik was uitgenodigd voor het congres ‘In het hoofd van de hacker’. Ik was nog de minst bekende hacker en wilde laten zien wat ik kon. Dus heb ik drie dagen van tevoren allemaal urls gescanned en met ranzige php code aan elkaar gelijmd.” Op het congres waren de reacties positief, ook van mensen van gemeenten. Vervolgens wilde Elger er zijn werk van maken, maar dat vond zijn werkgever niet zo’n goed idee, want het bedrijf heeft ook gemeenten als klanten. Elger diende daarom een voorstel in bij het SIDN fonds en kreeg financiering om het platform uit te bouwen en stabiel te maken.

Vrij direct nadat het Faalkaart live ging, daalden de scores bij enkele gemeenten. Ze hadden dus impact met hun ongevraagde security benchmark. Sommige gemeenten gingen Faalkaart als continue monitor te gebruiken, maar er bleken ook gemeenten te zijn die niet begrepen waarom zij dit doen. Dan sturen ze de ‘Pas toe of leg uit” lijst van het Forum voor standaardisatie, waaruit blijkt waarom hun gemeentewebsite niet aan de veiligheidsnormen voldoet.

Na dit succes willen ze nu gaan opschalen. Duistland komt er ook bij en wie weet wat nog meer. Daar hoort ook een internationale naam bij: internetcleanup.foundation. Elger en Johan hebben daarvoor wel vrijwilligers nodig om het platform verder uit te bouwen en te onderhouden. Vandaar de workshop bij Hack Talk, waarin hackers hand-on aan de slag konden met de database. Elger had er zelfs een spelletje van gemaakt: hoe meer urls je toevoegt en scant, hoe meer punten. In totaal werden er 600 urls toegevoegd, met name van van subdomeinen die onder de gemeentesites hangen.

Maar goed, hackers zijn hackers, dus kwamen ze die middag ook weer met nieuwe toepassingen die juist weer voor meer werk zorgden. Sommigen gingen ook domeinen van andere overheden toevoegen. Nick Brand maakte zelfs een crosslink tussen de gemeentelijke domeinen en gelekte email adressen. Dat kan hij, omdat hij daar een enorme databases van heeft, bij Spycloud waar hij werkt. Alle grote steden zaten er wel bij en ook hier was Amsterdam weer nummer 1: meer dan 8.000 gemeentelijke email adressen gelekt, o.a. via LinkedIn. Hij had in principe ook de wachtwoorden erbij kunnen geven, maar daar bereiken we toch wel de ethische grenzen van OSINT…

Die avond onthulde Elger dat team “Rick and Morty” het best had gescoord, met bijna 1.000 punten. Ze hadden bijvoorbeeld 37 sites gevonden met TLS problemen. Ze kregen hiervoor de awesome SHA badge en kregen namens ons de hele avond gratis drinken. Elger gaf ook een demo voor het publiek. Op dat moment stonden alle 380 gemeentes erin, met in totaal 4.700 urls. Grofweg de helft blijkt goed, helft slecht. Je kunt ook tabellen genereren per kwetsbaarheid. De kaart van Duitsland wordt steeds gedetailleerder.

Omdat met al die nieuwe gegevens wel het uiterste wordt gevraagd van zijn database was hij wel wat onzeker of alles nog wel naar behoren zou werken: “Pray for the demo gods.” Alles deed het. Elger kan zelfs tot vier weken terug in de tijd bladeren. We zien dan dat niet alleen het aantal kwetsbare domeinen afneemt in de tijd, maar ook het totaalaantal, omdat verouderde domeinen offline worden gehaald. Faalkaart geeft gemeenten eigenlijk een security to do lijst op maat - gratis en open, dat is OSINT.

Foto: @heijsteeg

Na de pauze beginnen we met een vette threathmap video. De WannaCry Ransomware Infection Heat Map van Malwarebytes laat onder een hoop herrie zien hoe Wannacry over de wereld waart. We hebben er nog meer voorbij zien komen vanavond. Onze volgende gast, Oscar Koeroo, kijkt regelmatig naar dergelijke kaarten. Hij is namelijk security specialist bij het KPN Security Operations Center. Hij was ook al eerder bij Hack Talk om te helpen tijdens de cryptoparty. Hij geeft zelf ook cursussen cryptografie en is bijzonder actief in de hackers community als organisator, o.a. bij hackerskamp SHA2017 en Operation Cyberpaint.

We beginnen met een item uit de oude doos, maar zeker relevant voor deze OSINT-avond. Oscar verscheen in 2012 op EenVandaag omdat hij een pomp had gevonden die slecht beveiligd online stond. In die tijd werkte hij nog in de academische wereld bij een van de Computer Emergency Responce Teams en zocht dagelijks naar kwetsbaarheden. Op Twitter zag hij een post van iemand die beweerde veel onbeveiligde SCADA-systemen te hebben gevonden via Shoadan. Oscar probeerde er een paar uit en vond een machine in een sluizencomplex. Met de coördinaten kon hij via Google Streetview zien dat het complex in de gemeente Veere aan de kade stond bij het strand. Op het inlogscherm hoefde hij geen gebruikersnaam in te vullen, alleen en wachtwoord. Dat was “veere”. Het bleek een rioolgemaal te zijn. Oscar: “Shit hits the fan … This controls the fan.”

De naam van de beheerder stond erbij, dus Oscar belde hem. Die beweerde dat de pomp niet online stond. Pas toen Oscar EenVandaag inschakelde, werd de pomp offline gehaald en kwam de burgermeester op TV vertellen dat veiligheid hun allerhoogste prioriteit is. Oscar: “Gelukkig had ik hulp van goede journalisten. Officieel heb je computervredebreuk gepleegd, maar op basis van de journalistieke waarde kun je dat een keer doen. Ik heb van elke stap een screenshot gemaakt en afgeleverd bij NCSC.” Ziet hij nu nog veel SCADA-machines in Nederland online staan? “Nee, er is veel veranderd sindsdien. Meer bewustzijn. De waterschappen bijvoorbeeld hebben er sindsdien veel mensen bij gekregen om dit te controleren. Al was dit natuurlijk een gemeente...”

Nu de threatmaps. Online kaarten zoals die van FireEye, Kaspersky en CheckPoint en Fortiguard laten live zien wie, van waar uit de wereld, online wordt aangevallen. Het lijkt wel een animatie van een cyberoorlog, maar wat zien we nu eigenlijk? “De aanvallen zijn echt, de resultaten ook, maar het is ook wel een beetje managementporno. Je zet firewalls neer, die geven seintjes terug aan de fabrikant. Dat anonimiseren en aggregeren ze en plotten ze op die kaart. Het zijn hints dat er ergens grote aanvallen kunnen plaatsvinden. Dat zijn momenten dat je als mens moet beslissen wat je ertegen wil gaat doen. Je moet je dan wel bedenken of je hiermee niet ook aanvallers wakker maakt om hetzelfde truukje ook gaan toepassen.”

KPN heeft, net als andere security bedrijven als Fox-IT en Northwave een Security Operation Center met hun eigen threatmaps. Ze kijken dan live via verschillende serviceproviders naar mogelijke aanvallen op hun klanten. Allemaal? “Nee, alleen de klanten die hebben aangegeven dat OK te vinden. Deelname is dus opt in. Wat ze hiervoor terugkrijgen is meer diepgaande informatie over het soort aanvallen ze te verduren krijgen, waar ze eventueel lek zijn en wat dat betekent voor hun.”

Zie je dan ook als mensen van GDI of Faalkaart hun scans loslaten en alleen even aan de poort rammelen? “Ha ha. Was dat Elger in de achtertuin, of iemand die claimt Rusland te vertegenwoordigen? Nee, je zit laag in de netwerk stack en kijkt naar grote volumes. Je zou ze wel individueel kunnen volgen, maar dat zegt niks. Veel mensen in ons netwerk hebben hun eigen monitoring tools. Testen van faalkaart zitten aan webservice kant. Dat kunnen onze klanten zelf zien, maar wij niet. Alleen als je echt een enorme scan doet val je op. Het is 2018, iedereen wordt aangevallen. Of je gehackt wordt is een tweede.”

Dan omgekeerd: kun jullie iets met de open bronnen van Faalkaart en GDI? Of nog mooier: gaan deze vrijwilligersactiviteiten het van bedrijven overnemen? “We voeren dezelfde scans uit en kunnen zeker wel iets met hun bronnen, maar meer als aanvulling. Er zijn ook bedrijven die hun feeds gebruiken en als gesloten bronnen verkopen.” Oscar heeft in ieder geval veel bewondering voor de toewijding van deze OSINT-vrijwilligers en raadt vakgenoten aan hen te helpen.

Foto: @_0xVM

Rickey Gevers (geen familie van Victor) en Mieke van Heesewijk vertegenwoordigen twee uitersten in OSINT. Rickey vertegenwoordigt hier de kant van het bedrijfsleven en maakt gebruik van OSINT-bronnen om op cyber criminelen te jagen. Mieke de kant van stichtingen met goede bedoelingen. Ze werkte bij Internet Provider XS4ALL, het Ministerie van Binnenlandse zaken, Waag Society, was directeur van stichting Netwerk Democratie, heeft Publeaks opgericht en is nu programma Manager van het SIDN Fonds.

Het SIDN Fonds is opgericht en vernoemd naar de Stichting Internet Domein Naam Registratie, maar is een onafhankelijke stichting. Het fonds steunt ook GDI en Faalkaart. Mieke: “Dit zijn ook wel de toppertjes en typisch het soort projecten dat we steunen. Doelstellingen van het fonds zijn: een sterk internet, empowerment van de gebruikers en ‘tech for good’. Projecten die wij ondersteunen moeten hun kennis delen, liefst open source, en dienen het algemeen belang.”

Wat moeten hackers doen om geld te krijgen? “We hebben twee calls per jaar: 10.000 voor pioniers, tot 75.000 voor het opschalen van prototypen. Je dient een formulier in met omschrijving van je project en dat gaat naar de Raad van Advies. Daar zitten twintig mensen, zeer uiteenlopende: van Ot van Dalen tot Ronald Prins. De grote projecten worden ook uitgenodigd voor een pitch. Naast financiering, ondersteuning we projecten ook met bijeenkomsten en vouchers om experts in te huren.”

Waarom doet de overheid zelf niet zoiets als Faalkaart? Mieke: “Ik heb zelf ooit bij Binnenlandse Zaken gewerkt en vroeg me af of Petities.nl niet een taak is voor de Vereniging Nederlandse Gemeenten. Ben zes keer langs geweest, maar niks. Hetzelfde met Publeaks. Ik was directeur bij Netwerk Democratie en vond dat er een plek moest zijn waar mensen misstanden moeten kunnen lekken. Dat hebben we toen zelf opgezet met open source software van Global Leaks Bij Publeaks trainen we nu ook journalisten en geven we ze een laptop. Mediapartijen dragen 1.000 Euro per jaar bij om het draaiende te houden. En het werkt: wat je bij Publeaks lekt, komt bij de grote kranten en andere media zoals 1Vandaag terecht. Zoals laatst die rel rondom het Haga-ziekenhuis in Den Haag, waar tientallen medewerkers van het in het medisch stiekem het dossier bekeken van Samantha de Jong, beter bekend als Barbie.”

Rickey Gevers heeft gewerkt bij Multrix, Digital Investigation, Hacker Company en zit nu bij Red Sox. Ik ontmoette hem in 2013 voor het eerst bij Team High Tech Crime van de Nederlandse politie. Hij had een rapport onder zijn arm met ‘Top Secret’, met daarin intell over het Pobelka botnet. Dat, terwijl hij door datzelfde team ooit is opgepakt voor het hacken van universiteiten. Nu is hij zelf forensisch onderzoeker. Wat is volgens hem de waarde Open Source Intelligence?

Rickey: “De basis van OSINT-platformen ligt vaak bij een persoon. Neem bijvoorbeeld Zeus Tracker. Die houdt bij waar Command & Control Servers voor Zeus worden gehost, zodat je die kunt blocken. Ook Cuckoo Sandbox voor malware analyse is door een persoon gestart. Deze projecten leveren een significante bijdrage aan de internet veiligheid, maar zijn wel heel specifiek. Victor kijkt globaal en pakt af en toe verschillende onderwerpen op, zoals Memcashed. Elger is weer gefocust op Nederland. Commerciële partijen duiken veel dieper in de dreigingen en dan heb je al snel 150 man die dedicated bezig zijn. Maar, als wij iets doen, is dat weer voor een specifiek bedrijf. Wat Victor en Elger doen is voor iedereen en daardoor beter schaalbaar.”

Dragen bedrijven ook bij aan OSINT-platformen? Rickey: “Nauwelijks, want dat kost geld. Wij doen dat wel en hebben bij Cuckoo Sandbox snel contact gelegd en er ook dingen aan toegevoegd. Maar dan is het niet zo fijn als je ziet dat anderen het ook gebruiken en niet bijdragen. Het bedrijfsleven is meestal niet zo nobel. Er wordt vaak gezegd dat er veel verdiend wordt in cyber security, maar er wordt ook veel uitgegeven, ze hebben een snelle verbrandingsmotor.”

Stel een bedrijf komt in OSINT boven drijven als kwetsbaar, is dat dan schadelijk voor de security bedrijven die aan hen hun diensten verlenen? “Ja, dat gebeurt soms. De berichten daarover in de media kloppen meestal wel. Je ziet wel dat overheden meestal eerder bereid zijn te erkennen als ze platgaan door een virus en bedrijven dat minder snel doen. Persoonlijk vind ik dat dat er wel bij hoort.”

Ik heb het idee dat we in Nederland een digitale poldercultuur hebben: kwetsbaarheden delen om er samen sterker van te worden. Duitsland en Frankrijk zijn veel hiërarchischer en in de VS heb je een meer vijandige claimcultuur. Hier zie je bij hackersbijeenkomsten gewoon mensen van de Belastingdienst of veiligheidsdiensten een biertje drinken met anarchistische hackers. Klopt dat beeld? Rickey: “Die bijeenkomsten heb je ook in andere landen, maar Nederland is inderdaad wel uniek daarin.” Mieke: “Jazeker. Zie bijvoorbeeld hoe verschillende internetproviders samenwerken om DDoS aanvallen tegen te gaan in de Nationale Wasstraat. Of hoe hostingpartijen doen aan Open Source Abuse Management via AbuseIO.” Rickey: “Redsox doet daar ook aan mee, maar toch blijft het lastig. Als we servers malicious activiteiten zien uitvoeren, dan melden we dat en wordt er wat tegen gedaan. Maar vervolgens komt het weer op een andere plek online. De cybercrime verplaatst zich en je moet weer telkens op zoek naar een andere server.”

Toevallig zit de projectleider van AbusIO, Wido Potters, ook in de zaal en hij wil best even een toelichting geven. “Wij doen zelf niet aan opsporing of detectie van kwetsbaarheden of problemen op systemen. Er zijn allerlei openbare bronnen die dat melden. Wij aggregeren en melden dat bij hostingpartijen. Bijvoorbeeld: open mail relay, fishing site, open wordpress. Vaak gaat het niet om criminelen, maar onbewust onbekwame gebruikers. We zorgen ervoor dat hosting providers dat geautomatiseerd kunnen doorzetten. Het gaat om soms wel 10.000 meldingen per netwerk en dat kun je niet met de hand doen.” Ook dit project wordt gesteund door het SIDN Fonds. AbusIO is uiteraard ook open source en te vinden op Github.

Tot slot: OSINT is een belangrijke derde macht in cyber security, naast het werk van overheid en bedrijfsleven. Hoe zorgen we ervoor dat die macht ook in de toekomst blijft? Mieke: “Het probleem is lange-termijn planning en financiering. Het zijn vaak kleine clubs die hard werken. Vaak zijn ze technisch georiënteerd en schort het aan marketingactiviteiten. Daar kunnen ze meer in begeleid worden. Dat doen wij, maar bijvoorbeeld ook Stichting NLnet. Het zou mooi zijn als er meer internetbedrijven hun verantwoordelijkheid nemen en bijdragen. Zij verdienen immers hun geld met een open en veilig internet.” Rickey: “Mee eens. Ook de overheid mag wel wat meer doen want Nederland wordt hier veiliger door. We moeten dit soort projecten ook zien als kleine startups, die kunnen upscalen. Maarja, dan heb ik misschien over vijf jaar geen baan meer…”

Toegang was gratis en je krijgt geen spam of andere shit. Dat kan omdat we gesteund worden door organisaties die net als wij graag kennis delen over cyber security. Dus, met dank aan: